Co to jest atak DDoS?

Atak typu Distributed Denial-of-Service (rozproszona odmowa usługi) nie wymaga żadnych umiejętności technicznych, a mimo to potrafi niemal natychmiast odciąć osobę od sieci i wykorzystywać armię nieświadomych użytkowników. Co to jest DDoS? W skrócie mówiąc – jest to proste cyberprzestępstwo.

Led Zeppelin nie występowali razem od 19 lat. Kiedy ogłosili, że 1 grudnia 2007 roku zagrają koncert na O2 Arena w Londynie, podekscytowanie sięgało zenitu. Do tego stopnia, że w celu zakupu biletów online co minutę rejestrowało się… 80 000 fanów rocka! Strona sprzedaży biletów po prostu nie poradziła sobie z takim ruchem. Nie wytrzymała i uległa awarii.

Właśnie na tym polega atak DDoS (wymawiany po angielsku jako „di-dos”). Przeciąża stronę internetową – lub inny zasób internetowy – tak mocno, że ta po prostu nie potrafi przetworzyć tak dużego ruchu.

Techopedia wyjaśnia

Tamta witryna lub usługa przeszła w tryb offline. W wyniku takiego ataku firma cierpi na reputacji i zdolności operacyjnej, a jeśli jest to strona e-commerce – dodatkowo traci przychody. Utrata zysków może mieć charakter długoterminowy. Jeśli klienci – z uwagi na brak dostępu do serwisu – muszą udać się do konkurencji, mogą potem ponownie korzystać z usług konkurencyjnej firmy.

Atak typu DDoS (Distributed Denial-of-Service) jest bez wątpienia mocno wyniszczający dla ofiary, a jednocześnie zadziwiająco prosty do przeprowadzenia.

Kto odpowiada za ataki DDoS?

Ataki DDoS przeprowadzają złośliwe podmioty o różnej skali – od sponsorowanych przez państwo grup Advanced Persistent Threat (APT) aż po niedoszłych hakerów o zerowych umiejętnościach.

Motywy ataków DDoS

1. Takie działania nie zawsze mają podłoże finansowe, ale pieniądze są najczęstszym powodem.

Typowy atak powoduje wyłączenie strony lub innego serwera czy usługi internetowej na pewien czas. Po jego zakończeniu pojawia się żądanie okupu z groźbą wznowienia ataku w razie braku zapłaty wskazanej kwoty w kryptowalutach.

2. Innym motywem jest haktywizm wojowników społecznych. Grupy hakerskie, takie jak Anonymous, atakują firmy i organizacje, gdyż nie zgadzają się z postawą przyjętą lub promowaną przez ofiary.

Atak może mieć podłoże polityczne, etyczne lub ekologiczne. Haktywiści używają DDoS jako cyfrowego odpowiednika studenckiego strajku lub protestu pod siedzibą firmy, którą atakują.

Nie można tego jednak nazwać studenckimi wygłupami. Przeprowadzanie ataków DDoS jest nielegalne. Podstawą prawną w USA jest ustawa o oszustwach i nadużyciach komputerowych (Computer Fraud and Abuse Act), która przewiduje karę do 10 lat pozbawienia wolności i 500 tysięcy dolarów grzywny.

W Wielkiej Brytanii stosuję się natomiast przepisy ustawy o nadużyciach komputerowych (Computer Misuse Act), która nie zawiera oficjalnych wytycznych w zakresie wyroków, co pozostawia sędziemu możliwość wymierzenia kary według własnego uznania

3. Motywem bywa również zemsta. Niezadowolony obecny lub były pracownik, a nawet rozczarowana osoba, która nie przeszła rozmowy kwalifikacyjnej i nigdy nie pracowała w zakładzie, może łatwo przeprowadzić atak DDoS na firmę, do której ma żal.

Zemsta była motywem poważnych i długotrwałych ataków DDoS na gigantów amerykańskiego sektora finansowego, takich jak US Bancorp, Bank of America, Wells Fargo i innych. Rozpoczęły się one we wrześniu 2012 roku i trwały z przerwami przez dwa tygodnie. Niektóre firmy musiały nawet przejść na kilka dni w tryb offline.

Do ataku przyznała się nieznana dotąd grupa haktywistów o nazwie Izz ad-Din al-Qassam Cyber Fighters, czyli „Miecz Sprawiedliwości”. Badacze cybernetyczni przypisali ataki sponsorowanej przez Iran grupie APT. Wszystko wskazuje na to, że motywem była zemsta za słynny cyberatak Stuxnet na ośrodek wzbogacania uranu w Natanz w Iranie.

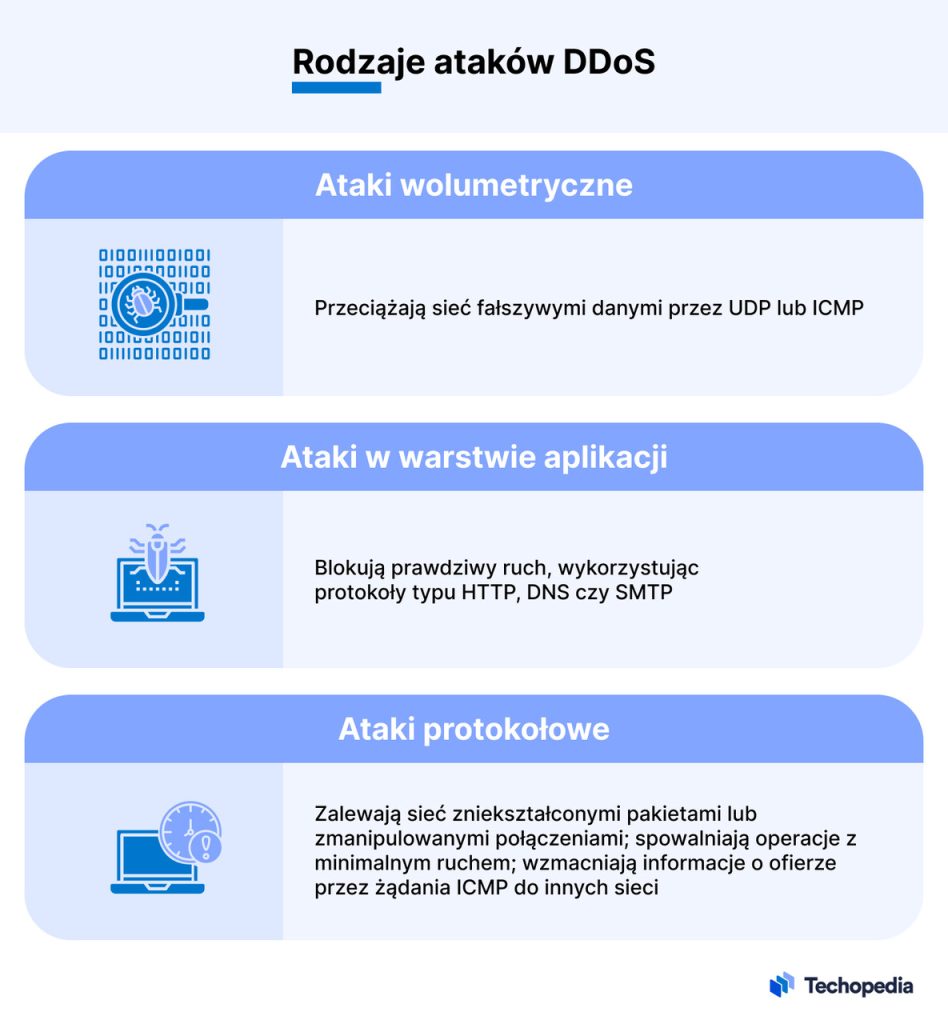

Rodzaje ataków DDoS

Podobnie jak ma to miejsce w przypadku złośliwego oprogramowania, istnieje wiele podkategorii ataków DDoS (rozproszonej odmowy usługi). Dzielą się one na trzy główne kategorie.

Ataki wolumetryczne

Jest to najczęstszy typ ataku DDoS. Przeciąża przepustowość sieci komputera docelowego poprzez bombardowanie go fikcyjnymi żądaniami danych.

Czasami skupia się na jednym porcie, a czasami na każdym otwartym porcie. Komputer lub urządzenie ofiary musi próbować poradzić sobie z tymi pozornie prawdziwymi zapytaniami, które zajmują 100% jego przepustowości i możliwości przetwarzania. Uzasadnione zapytania nie mogą zostać obsłużone, a docelowy komputer, urządzenie lub usługa zasadniczo przechodzą w tryb offline.

Zazwyczaj wiadomościami wysyłanymi do komputera ofiary są pakiety User Datagram Protocol (UDP) lub Internet Control Message Protocol (ICMP).

Protokół UDP jest dostosowany do szybkiej transmisji danych, dzięki czemu uchodzi za doskonałe narzędzie dla podmiotów stanowiących zagrożenie. Ataki ICMP wysyłają zaś fałszywe komunikaty o błędach lub fałszywe zapytania o informacje i w ten sposób obciążają komputer docelowy, który próbuje obsłużyć wszystkie fikcyjne żądania.

Ataki w warstwie aplikacji

Warstwa aplikacji jest najwyższym poziomem (warstwa 7) modelu Open Systems Interconnection (OSI). Dotyczy oprogramowania, które wchodzi w interakcję z ruchem sieciowym.

Ataki te zazwyczaj nadużywają bezpośredniego ruchu internetowego przy użyciu protokołów takich jak Hypertext Transfer Protocol (HTTP), Secure Hypertext Transfer Protocol (HTTPS), Domain Name System (DNS) lub Simple Mail Transfer Protocol (SMTP).

Wykorzystują one tę samą zasadę zalewania komputera lub urządzenia ofiary i dławienia go fikcyjnymi interakcjami sieciowymi, które uniemożliwiają obsługę normalnego ruchu.

Ataki protokołowe

Atak protokołowy może wykorzystywać ogromną liczbę umyślnie zniekształconych pakietów w celu zmylenia i awarii urządzenia docelowego poprzez wyczerpanie wewnętrznych zasobów lub uszkodzenie tabel danych.

Inne ataki protokołowe stosują tzw. trójstronny uścisk dłoni, który ma miejsce, gdy połączenie protokół kontroli transmisji/protokół internetowy (TCP/IP) jest żądane, akceptowane i nawiązywane.

Żądanie połączenia rozpoczyna się od pakietu z flagą SYN z komputera żądającego połączenia. Odbiorca, w tym przypadku komputer docelowy, odpowiada pakietem SYN+ACK w celu potwierdzenia pakietu SYN.

Klient potwierdza pakiet SYN+ACK poprzez wysłanie pakietu ACK do komputera docelowego. Następnie negocjują prędkości transmisji, protokoły, rozmiary pakietów itp., a następnie nawiązują połączenie.

Atak SYN Flood

Atak SYN flood jest atakiem protokołowym, który działa poprzez wysyłanie zalewu pakietów SYN do maszyny docelowej. Ta odpowiada pakietem SYN+ACK na każde z tych zapytań i czeka na ostateczne ACK od wszystkich zdalnych urządzeń.

Te jednak nigdy nie są wysyłane. Oznacza to, że każde z tych fałszywych połączeń obciąża zasoby sieciowe na maszynie docelowej, dopóki wszystkie nie wygasną. Oczywiście przy zalewie zapytań SYN, które nieustannie przychodzą na komputer docelowy, nie może on też zaakceptować żadnych prawdziwych żądań połączenia.

Odmianą tego typu ataku jest „low and slow”. Wykorzystuje on stosunkowo niewielką ilość ruchu, więc bywa trudniejszy do zidentyfikowania jako bezpośredni atak.

Polega na wysyłaniu stałego strumienia żądań połączenia i jak najdłuższym wstrzymywaniu każdego kroku interakcji, ale bez przekroczenia limitu czasu oczekiwania komputera docelowego.

Komputer docelowy nadal więc działa, acz bardzo wolno, do tego stopnia, że równie dobrze mógłby nie działać w ogóle. To tak, jakby stać w kolejce do kasy w sklepie, a każda osoba przed tobą celowo robi wszystko jak najwolniej.

Atak ICMP Flood (Ping Flood)

Inną metodę stanowi wykorzystanie pakietów żądań ICMP. Nie są one wysyłane do komputera ofiary, ale do innych, dużych sieci.

Pakiety ICMP żądają udostępnienia pakietu wszystkim urządzeniom w sieci. Zapytanie jest więc replikowane i wysyłane do każdego urządzenia sieciowego. Dotyczy ono informacji na temat wszystkich urządzeń każdym urządzeniu, a żądanie zostaje spełnione.

Jednak początkowe zapytanie ICMP jest fałszowane, aby wyglądało na wysłane przez komputer ofiary. Wszystkie odpowiedzi od każdego z urządzeń sieciowych są wysyłane na stronę internetową, serwer lub inną usługę internetową ofiary.

Przez jeden pakiet ofiara może zostać zalana ogromem informacji. Zjawisko określa się mianem amplifikacji. Oczywiście sprawca używa znacznej liczby dużych, niewinnych sieci do bombardowania komputera docelowego.

To tak, jakby zaatakować górską wioskę poprzez strącanie śniegu. Lawina niszczy wioskę, a sprawca zagrożenia nie ma z nią żadnego bezpośredniego kontaktu.

Zaawansowane ataki DDoS

Zaawansowane ataki DDoS mogą wykorzystywać mieszankę ataków wolumetrycznych, w warstwie aplikacji i protokołów jednocześnie. Choć większość ataków DDoS nie jest zaawansowana, potrafią wyrządzić spore szkody.

Dlaczego każdy może przeprowadzić atak DDoS?

Istnieje wiele pakietów oprogramowania do ataków DDoS, które można łatwo i bezpłatnie pobrać z Internetu. I to nie z dark webu. Znajdują się w zwykłej lub „czystej sieci”.

Wystarczy je pobrać, a następnie postępować zgodnie z kilkoma prostymi instrukcjami – i gotowe, stajesz się przestępcą. Nie jest do tego wymagana żadna wiedza informatyczna ani cybernetyczna.

Kod źródłowy niektórych programów DDoS można uzyskać z serwisu GitHub. Wystarczy sklonować repozytorium, skompilować kod źródłowy i uruchomić program.

Do tego potrzeba nieco większej wiedzy, ale jeśli potrafisz postępować zgodnie z prostą instrukcją i posiadasz choćby niewielkie doświadczenie informatyczne, z pewnością sobie poradzisz. Obrazek na górze tego artykułu jest fragmentem kodu źródłowego jednego z takich programów.

Jeśli potrafisz wejść do dark webu, znajdziesz nawet osoby, które wykonają atak DDoS. Płacisz im za przeprowadzenie ataku w twoim imieniu. Zazwyczaj osoby te opracowują złośliwe oprogramowanie i wcześniej infekują jak najwięcej komputerów (lub innych urządzeń sieciowych).

Następnie zainfekowane urządzenia – zwane botami – mogą posłużyć do generowania dużego natężenia ruchu, niezbędnego do zablokowania danej strony internetowej. Właściciel zainfekowanego urządzenia nawet nie wie, że przyczynia się do ataku.

Im więcej botów posiada dana osoba, która oferuje DDoS jako usługę, tym większy ruch wygeneruje. Niestety istnieją usługi dostępne już za 20 dolarów za godzinę.

Jak chronić się przed atakami DDoS?

Najskuteczniejsze metody ochrony przed DDoS opierają się na chmurze. Dostawcy zabezpieczeń przed DDoS utrzymują niezwykle szybkie sieci, które mogą dostarczać wiele terabitów danych na sekundę.

Działa podobnie jak ogromny serwer proxy – cały ruch do twojej witryny lub dowolnego innego zasobu sieciowego, który chcesz chronić, jest wówczas dostarczany przez sieć dostawcy ochrony DDoS.

Jeśli staniesz się ofiarą ataku, ogromny ruch rozdziela się między wiele punktów obecności lub „centrów przetwarzania danych”.

Są one wystarczająco liczne i szybkie, aby w czasie rzeczywistym inteligentnie oddzielać prawdziwy ruch od sfałszowanego. Prawdziwy ruch jest przepuszczany do witryny lub serwera, a ruch DDoS – odrzucany.

Czasami usługi te wspiera firewall aplikacji lub inne formy obrony, które różnią się w zależności od dostawcy.

Podsumowanie

Podstawowy atak DDoS stał się jedną z najpopularniejszych form wirtualnej zemsty. Istnieją ku temu dwa powody. Po pierwsze, przeprowadzenie ataku DDoS jest proste. Po drugie, sprawcy myślą, że ich przestępstw nie da się wykryć.

Chociaż nie popełniliby fizycznego przestępstwa z obawy przed złapaniem, błędnie wierzą, że w świecie wirtualnym są chronieni przed wykryciem i karą. Jednak przestępstwo pozostaje przestępstwem i istnieje duża różnica między możliwością jego popełnienia a uniknięcia kary.

Tacy naiwni cyberprzestępcy są często łapani, i to szybko, ale zwykle daje tylko niewielkie pocieszenie dla ofiary, której strona została wyłączona i tym samym straciła przychody, klientów i wiarygodność.